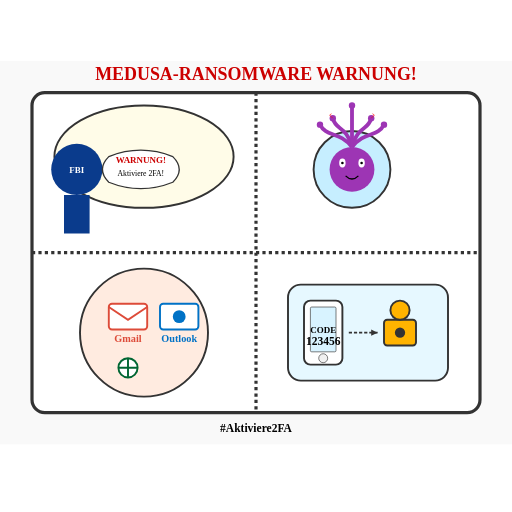

Das Federal Bureau of Investigation (FBI) hat in Zusammenarbeit mit der U.S. Cybersecurity and Infrastructure Security Agency (CISA) eine dringende Sicherheitswarnung veröffentlicht, die sich speziell an Nutzer von Webmail-Diensten wie Gmail und Outlook sowie VPN-Anwendungen richtet. Im Mittelpunkt steht die Bedrohung durch die Medusa-Ransomware-Gruppe, deren Angriffe seit Juni 2021 dokumentiert werden und bereits mindestens 300 Opfer aus Bereichen der kritischen Infrastruktur betroffen haben.

Hochentwickelte Angriffsmethoden der Medusa-Gruppe

Die Medusa-Gruppe operiert nach dem Ransomware-as-a-Service-Modell und nutzt sowohl Social-Engineering-Taktiken als auch ungepatchte Softwareschwachstellen für ihre Angriffe. Untersuchungen des FBI, zuletzt im Februar 2025, haben es den Sicherheitsbehörden ermöglicht, ein detailliertes Dossier über Taktiken, Techniken und Vorgehensweisen der Angreifer zusammenzustellen.

Tim Morris, Chief Security Advisor bei Tanium, beschreibt Medusa als besonders ausgereift und effektiv bei der “Ausnutzung, Persistenz, lateralen Bewegung und Tarnung” innerhalb kompromittierter Netzwerke. Jon Miller, CEO und Mitgründer von Halcyon, erklärt, dass die Gruppe nach dem Eindringen in ein Netzwerk fortschrittliche Strategien einsetzt, um maximalen Schaden anzurichten:

- Ausführung Base64-verschlüsselter Befehle über PowerShell zur Umgehung von Erkennungssystemen

- Einsatz von Tools wie Mimikatz zur Extraktion von Anmeldedaten aus dem Speicher

- Nutzung legitimer Fernzugriffssoftware wie AnyDesk und ConnectWise

- Einsatz von Tools wie PsExec und RDP zur Ausbreitung im Netzwerk

- Fähigkeit, über 200 Windows-Dienste und -Prozesse zu beenden, einschließlich Sicherheitssoftware

Sofortige Maßnahmen zur Risikominderung

Die vom FBI empfohlenen Sofortmaßnahmen zur Eindämmung der Medusa-Ransomware-Angriffe umfassen:

- Aktivierung der Zwei-Faktor-Authentifizierung für alle Dienste, insbesondere für Webmail wie Gmail und Outlook, VPNs und Konten mit Zugriff auf kritische Systeme

- Verwendung langer Passwörter bei allen Konten mit Passwortanmeldung; Vermeidung häufiger Passwortänderungen, da diese die Sicherheit schwächen können

- Aufbewahrung mehrerer Kopien sensibler Daten und Server an physisch getrennten, segmentierten und sicheren Standorten

- Aktualisierung aller Betriebssysteme, Software und Firmware; Priorisierung der Behebung bekannter Sicherheitslücken in internetorientierten Systemen

- Erkennung und Untersuchung abnormaler Aktivitäten mit Netzwerküberwachungstools

- Überwachung auf unbefugte Scan- und Zugriffsversuche

- Filterung des Netzwerkverkehrs zum Schutz interner Systeme

- Überprüfung von Benutzerkonten mit Administratorrechten und Konfiguration von Zugriffskontrollen nach dem Prinzip der geringsten Privilegien

- Deaktivierung von Befehlszeilen- und Skriptaktivitäten

- Deaktivierung ungenutzter Ports

Kritik an den offiziellen Empfehlungen

Die offiziellen Empfehlungen des FBI und der CISA stoßen jedoch nicht überall auf Zustimmung. Roger Grimes, Data-Driven Defense Evangelist bei KnowBe4, kritisiert, dass trotz der Erwähnung von Social Engineering als primäre Verbreitungsmethode keine Sensibilisierungsschulungen in den 15 empfohlenen Maßnahmen genannt werden. Nach Erfahrungen von KnowBe4 sind Social-Engineering-Taktiken in 70% bis 90% aller erfolgreichen Hackerangriffe involviert.

“Es ist, als würde man feststellen, dass Kriminelle ständig durch die Fenster in Ihr Haus einbrechen, und dann mehr Schlösser für die Türen empfehlen”, so Grimes. Diese Diskrepanz zwischen den tatsächlichen Angriffsmethoden und den empfohlenen Verteidigungsstrategien ermögliche es den Hackern, weiterhin erfolgreich zu sein.